ネットワーク講座 > VPN

公開鍵暗号は秘密鍵暗号よりも処理が複雑になりがちであり、より多くの計算資源や時間を必要とする。

このため、暗号通信に利用する場合は、実際の通信内容の暗号化には即興で鍵を生成した秘密鍵暗号を使い、その鍵を送信者と受信者の間で安全に交換するために公開鍵暗号を使うといった使い方をすることが多い。

目次 †

参考書 †

|

|

|

VPN †

VPN(Virtual Private Network)は、公共ネットワークの中で、仮想的な専用線を作る技術。

- 専用線は、セキュリティと通信速度の点で、公共ネットワーク(インターネット)よりも優れているが、通信コストが高い。

- VPNは、専用線の代替として、公共ネットワークを仮想的に専用化し、通信コストを安くする用途で使われる。

VPNの種類 †

http://itpro.nikkeibp.co.jp/article/COLUMN/20060922/248777/

「どこにVPNを通すか」「どんな技術を使って構築するか」によって分けられる。

インターネットVPN †

- 伝送路 = インターネット

| メリット | デメリット |

| 通信費が安い | 通信帯域は保証されない |

| 手軽=インターネットにアクセスできる環境なら、どのノードからもVPNが使える | 面倒=基本的に、設定はユーザー自身が行う |

IPsec-VPN †

- 認証と暗号化にIPsecを使うインターネットVPN。

- 固定的な拠点間を結ぶのに最適。(東京支店と大阪支店を結ぶ、など)

SSL-VPN †

- 認証と暗号化にSSLを使うインターネットVPN。

- リモートアクセスで使うのに最適。(社外のノートPCと東京本社を結ぶ、など)

IP-VPN †

- 伝送路 = 通信業者の広域IP網

| メリット | デメリット |

| 帯域が保証されている、保守サービスがある | 通信費が高い |

MPLS-VPN †

- MPLSを使うIP-VPN。

- 固定的な拠点間を結ぶのに最適。(東京支店と大阪支店を結ぶ、など)

VPNの基本構成 †

VPNの基本は、トンネリング+暗号化+認証の機能を提供すること。

http://fenics.fujitsu.com/products/ipcom/catalog/data/2/1.html

- トンネリング … VPNソフトやVPNゲートウェイの間で、データのカプセル化を行い、仮想的な経路を作る。

- 暗号化 … 伝送路の途中で、通信内容を盗聴されないようにする。

- 認証 … 成りすましによる不正アクセスを防ぎ、データ改ざんの有無を検出する。

VPNを実現するプロトコル †

IPsec †

- IPsecは、IPレベル(L3)でトンネリング(暗号化、認証、改ざんの検知)を行うプロトコル。

- IPv4ではオプション仕様だが、IPv6では標準仕様として採用されている。

- IPsecを採用するメリットは、従来IPを利用してきた機器を、大きく変更することなく、透過的に利用できること。

IPsecの各機能は、複数のプロトコルによって実現されている。

IPsecで使われるプロトコルには、

- IKE (Internet Key Exchange) インターネット鍵交換プロトコル

- XAUTH (eXtended AUTHentication) IKEの拡張プロトコル

- ESP (Encapsulated Security Payload) カプセル化セキュリティペイロードプロトコル

- AH (Authentication Header) 認証ヘッダプロトコル

などがある。

IPsec-VPNの2つのモード †

IPsec-VPNは、接続形態の違いによって、トランスポートモードとトンネルモードという、2つのモードを使い分ける。

- 2つのモードは、IPパケットをカプセル化する方式が違う。

- ルータを超える、ネットワーク間のVPNは、トンネルモードを選ぶ。

- 社内LANなど、ホスト間のVPNで暗号化の必要がない場合は、トランスポートモードも選べる。

トランスポートモード †

IPsecのトランスポートモードでは、通信を行う端末(ノード)が、直接データの暗号化を行う。

トンネルモード †

IPsecのトンネルモードでは、VPNゲートウェイを設置して、暗号化を行う。

- トンネルモードでは、端末にVPNソフトのインストールは不要。VPNゲートウェイによって、透過的な通信が可能。

- IPヘッダもデータ(ペイロード)も暗号化される。

- VPNゲートウェイが、新たなIPヘッダを追加する。

(=逆に言えば、VPNゲートウェイを通過しないLAN内部分の通信は暗号化されていない、という欠点もある。)

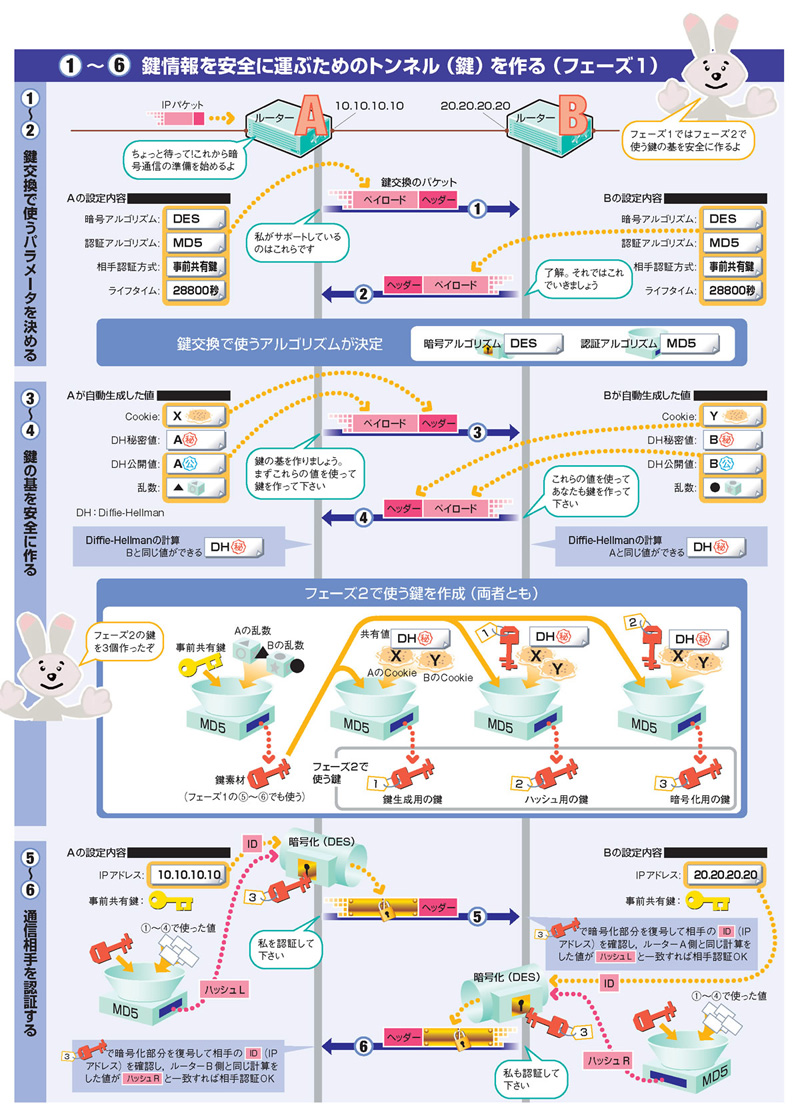

IPsecの通信手順 †

IPsecの通信には、IKEフェーズとIPsecフェーズという2段階がある。

https://www.fmmc.or.jp/fm/nwts/nwmg/keyword02/vpn/ipsec.htm

IPsec通信のスタート

(参考) http://itpro.nikkeibp.co.jp/article/COLUMN/20071012/284403/

セレクタとは? †

IPsecでは、まずIPsecを適用する条件と方法を定義する。

「Aの条件に合致したら、B方式でIPsec通信を確立する」といったもので、この定義をセレクタという。

PCやルータ、VPNゲートウェイなどのノードは、パケットに対してセレクタを適用し、合致した場合はそこで定義されている方法によってIPsec通信を行う。

SA(セキュリティ・アソシエーション)とは? †

IPsec通信を行う場合、各ノードは、SA(セキュリティ・アソシエーション)という仮想的な通信路(トンネル)を作成する。

IKEフェーズ †

- 最初に、IKEフェーズ用のSA(IKE SA)が作られる。

- IKE SAを通して、暗号化方式の決定と鍵の生成・交換が行われる。 → Diffie-Hellman法で安全。

- IKEフェーズでは、公開暗号鍵が使われる。

IPsecフェーズ †

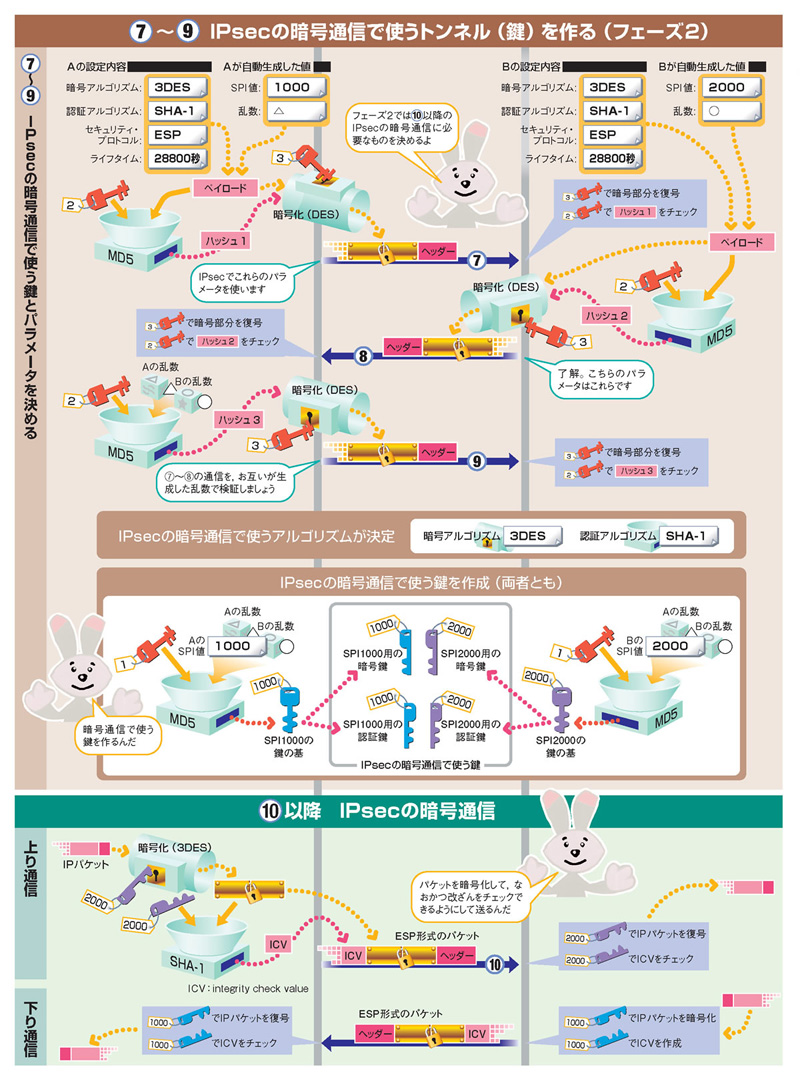

- 次に、IPsecフェーズ用のSA(IPsec SA)が作られる。

- IPsec SAは、送信用と受信用が別々に作られる。

- IPsecフェーズでは、共通暗号鍵が使われる。

IKEフェーズの動作モード †

IKEフェーズには、メインモードとアグレッシブモードという2つの動作モードがある。

固定IPアドレスの有無によって、通信相手の特定=認証の方式が違っている。

- メインモードは、LAN間接続(固定のIPアドレス)

- アグレッシブモードは、リモートアクセス(動的なIPアドレス)

での利用を想定している。

メインモード †

メインモードは、通信相手の認証にIPアドレスを使う。

そのため、IPアドレス固定の環境で使う。

アグレッシブモード †

アグレッシブモードは、通信相手の認証は任意の情報を用いることができる。

そのため、DHCP等でIPアドレスが変更される環境でも使える。

IPsecフェーズのプロトコル †

IPsecフェーズには、ESPやAHというプロトコルが使われる。

ESP †

IPsec SAで使われるセキュリティプロトコル(フレームフォーマット)がESP(Encapsulation Secrity Payload)。

ESPのフォーマットには、

ESPの認証データは、メッセージダイジェストによって構成される。

AH †

IPsec SAでは、ESPの他に、AH(Authentication Header 認証ヘッダ)というセキュリティプロトコル(フレームフォーマット)もある。

(ESPがよく使われており、AHはあまり使われない。)

- AHは、認証と改ざんの検出を行う。(ESPと違って、暗号化はしない。)

- AHは、ESPと組み合わせて使うこともできる。

- AHヘッダには、IPヘッダとデータ部分(ペイロード)から作られたICV(Integrity Check Vector)と呼ばれるチェックサムが含まれており、改ざんを検出できる。

PPTP †

- PPTP(Point to Point Tunneling Protocol)は、マイクロソフトが作ったVPNプロトコル。

- データリンク層で、暗号化や認証、改ざんの検出を行う。

- そのため、上位層のネットワーク層でIP以外のプロトコルを利用していて、IPsecが使えない環境でもVPNを構築できる。

PPTPでも、IPsecのIKEフェーズのように、データ通信に先立って各種のネゴシエーションを行う。

| 認証 | MS-CHAP(Microsoft Challenge Handshake Authentication Protocol) |

| 暗号化 | MPPE(Microsoft Point to Point Encryption) |

PPTPフレームフォーマット †

PPTPのフレームフォーマットは、PPPをもとに構成されている。

PPPと異なっているのは、GRE(Generic Routing Encapsulation)というプロトコルでカプセル化する点で、これはIPsecのESPによるカプセル化と同様である。

IPsecとPPTPの違い †

- PPTPは、暗号化アルゴリズムとしてRC4が指定されているため、暗号化アルゴリズムに関するネゴシエーションが不要。

- 動作する階層が違う。

L2TP †

L2TPは、PPTPの認証手段などを拡張したVPNプロトコル。

RFC2661で定義されている。

- セッションにUDPを使う点が、PPTPと異なる。

- 1つのトンネルで、複数のセッションを張ることができる。